D盾_Web查杀v2.1.5.4 永久免费版D盾_Web查杀v2.1.5.4 永久免费版官方下载

D盾_Web查杀v2.1.5.4 永久免费版D盾_Web查杀v2.1.5.4 永久免费版官方下载

acadfas病毒专杀工具(查看修复和

acadfas病毒专杀工具(查看修复和 avast2017中文最新版(防病毒安全

avast2017中文最新版(防病毒安全 mUSBfixer绿色免费版(U盘格式化

mUSBfixer绿色免费版(U盘格式化 吾爱免杀工具绿色免费版(免杀软

吾爱免杀工具绿色免费版(免杀软 安管佳安全中心(电脑系统防护软

安管佳安全中心(电脑系统防护软 隐藏文件夹病毒专杀器绿色版(杀

隐藏文件夹病毒专杀器绿色版(杀 超强查杀修复工具组合免费版(杀

超强查杀修复工具组合免费版(杀D Shield _Web是专门为IIS设计的主动防御防护软件,通过内外防护的手段防止网站和服务器入侵。在各种网站正常运行的情况下,功能越少,服务器越安全!限制常见的入侵方式,让服务器更安全!

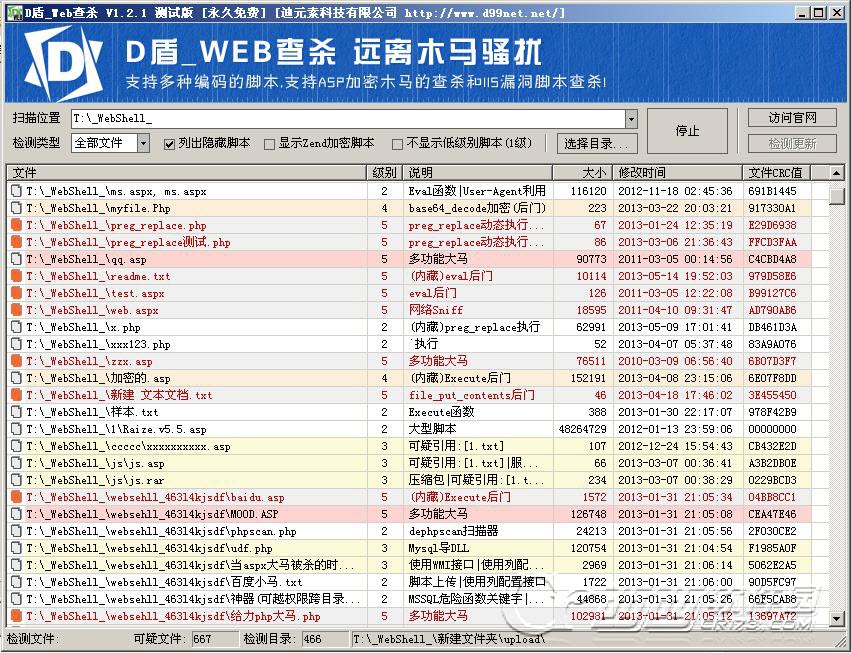

[软件功能] 1。增强webshell查杀功能,增加PHP逐位否定(~)变量的解释!

2.强化识别能力,增加新的识别。

3.加强对新后门的识别。

4.使用中如有高级样品误认,请联系我们,我们将尽力改进产品。

5.加强识别能力,更好地识别隐藏在干扰码中的后门。

6的官方版本。d盾Web查杀工具增加了PHP中双引号变量的追踪和数组变量的追踪,可以更好的识别最新的后门风格。

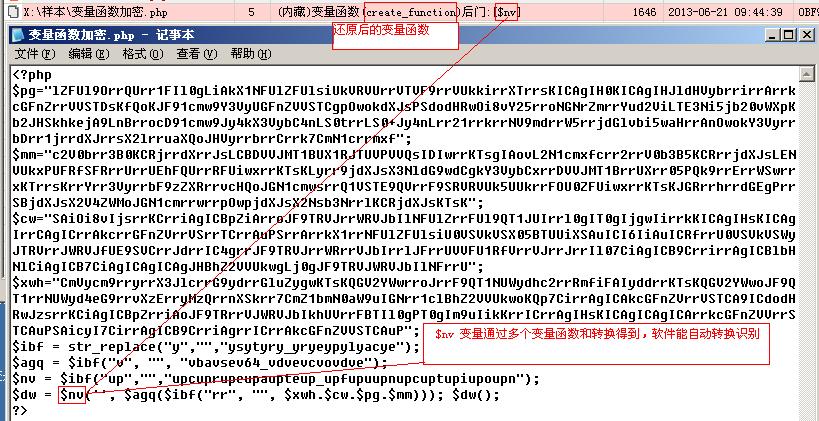

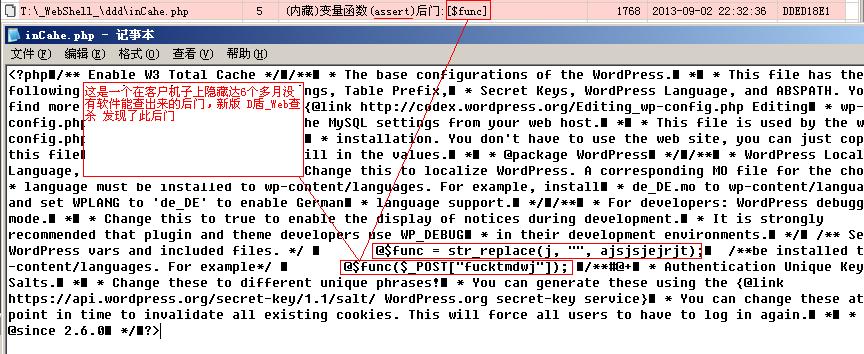

7.增加变量函数的内部再转换,可以还原使用变量函数更隐蔽的后门方式。

后期需要在白名单中加入一些精脚本,希望用户能给我们提供样本,完善识别库。

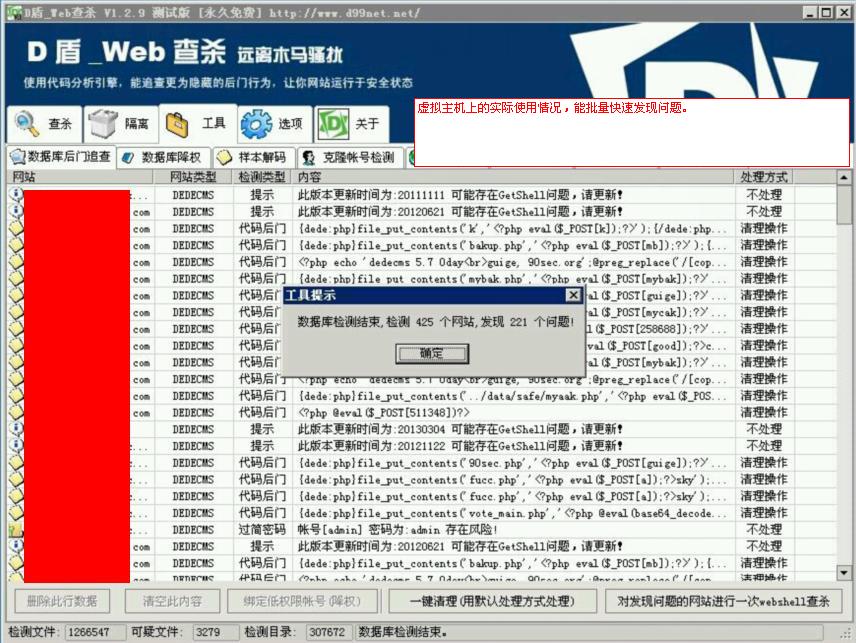

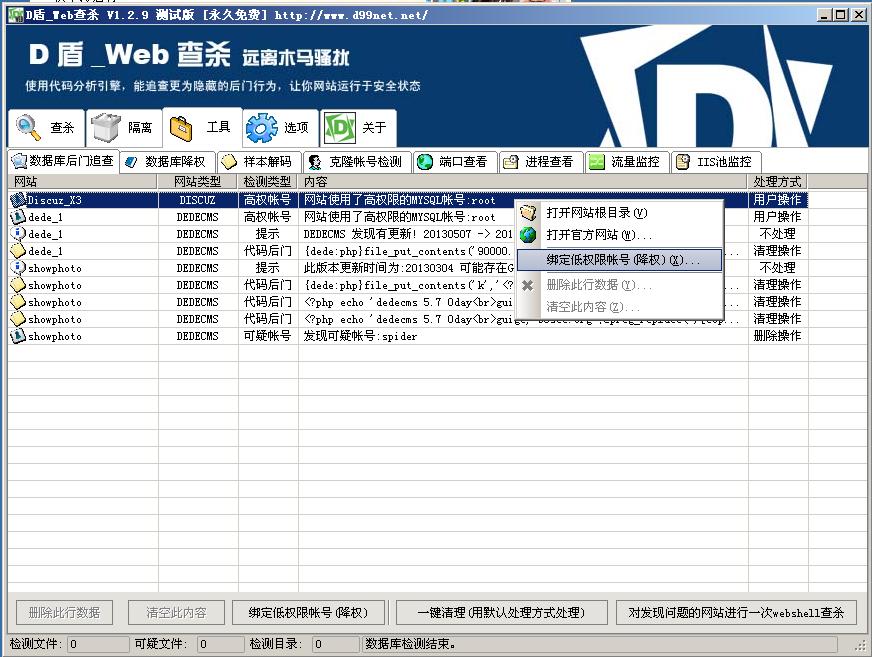

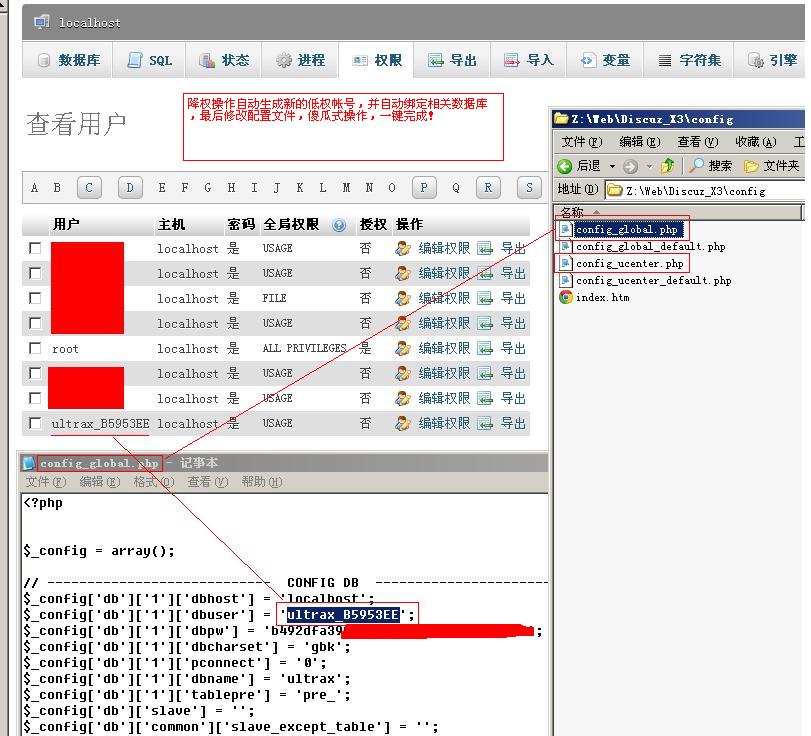

数据库后门跟踪:

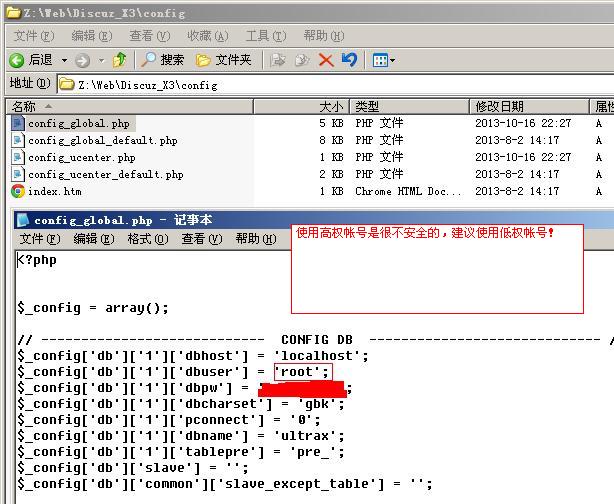

通过网站的数据库配置文件自动连接,检测数据库安全的功能!特别是针对DEDECMS数据库中的后门数据,并提示使用高权限的数据库账号(如:Mysql的根账号),支持降低权限的操作,防止网站使用高权限的数据库账号导致的服务入侵!

黑客很容易利用高功率账号拿下服务器,建议降低功率!

通过软件降低功耗。

降低权限后,使用低权限帐户。

添加了以下网站类型标识:

d盾_网页杀戮【网页外壳杀戮】

"维盾_网页杀戮"

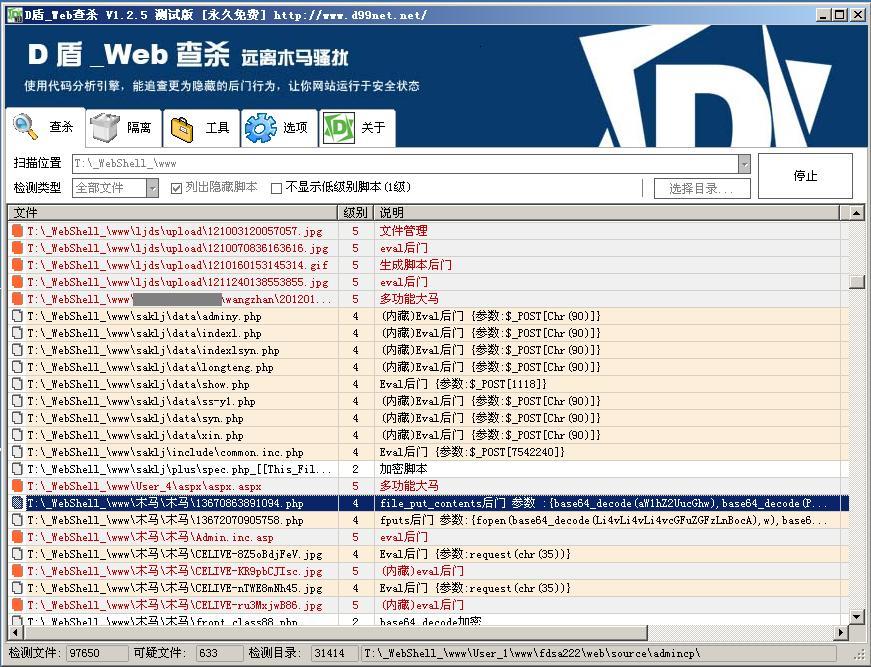

使用自行开发的无扩展的代码分析引擎,可以分析更隐蔽的WebShell后门行为。引擎专门识别特殊函数的参数,如语句后门、变量函数后门、$ {}执行、`执行、preg_replace执行、call _ user _ func、file _ put _ contents、fputs等。可以干掉更多隐藏的后门,给你看可疑的参数信息,让你更快的了解后门。软件是隔离的,可以恢复!如果有不可识别的webshell,请使用上传样本功能上传给我们,我们稍后会添加识别!- .

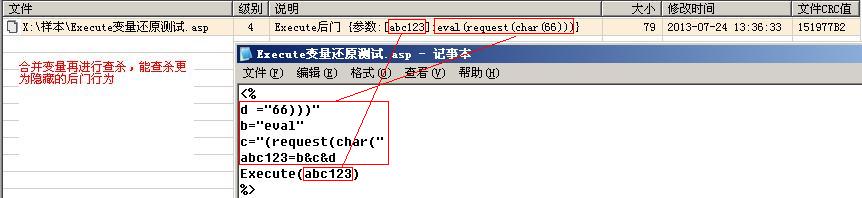

变函数与变函数变换的后门让你眼花缭乱,却不知道自己在说什么。d盾可以追溯出一些可变功能,让后门不再隐形!

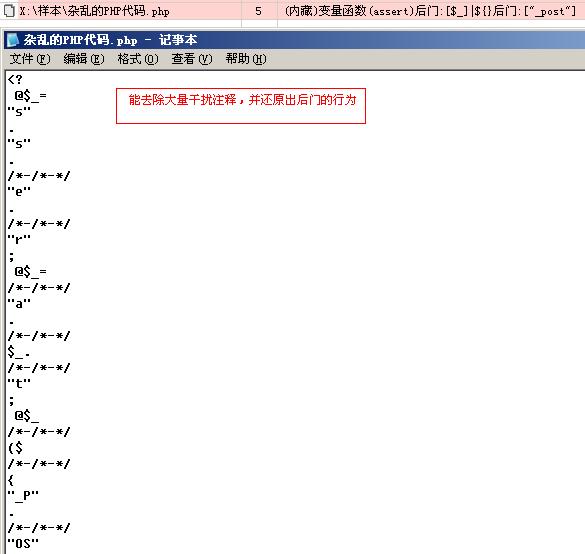

大量评论干扰,会导致无法识别的套路杀人。d盾_网杀加强了解决这个问题的恢复能力,让后门出现!

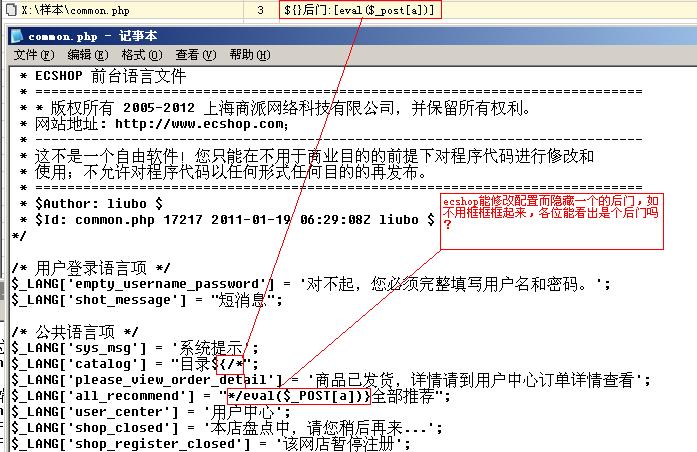

隐藏在普通文件中的后门将很难在大量源代码中找到。使用D-Shield _web killing可以找到这样的后门,减少你追踪后门的工作量。

如果$ {}的后门隐藏在一个正常的文件中,单独编写,就很难发现了。软件给一些后门增加了识别功能,恢复后门原来的形状。

数据库后门跟踪:

通过网站的数据库配置文件自动连接,检测数据库安全的功能!特别是针对DEDECMS数据库中的后门数据,并提示使用高权限的数据库账号(如:Mysql的根账号),支持降低权限的操作,防止网站使用高权限的数据库账号导致的服务入侵!添加了以下网站类型标识:

[更新日志] 1。增加更多识别功能,让远程后门出现!

2.加强识别能力,增加文件生成监控功能!

3.增强识别能力,增加图片中带代码文件的显示,

4.在“foreach”的新后门添加标识。

5.增加读取错误提示,防止后门设置权限禁止管理员访问,无法知道后门的存在!

6.为了加快检测速度,删除了一年没有收到用户反馈或者上传样本的JSP和PL脚本。

7.添加用IE打开脚本的功能!